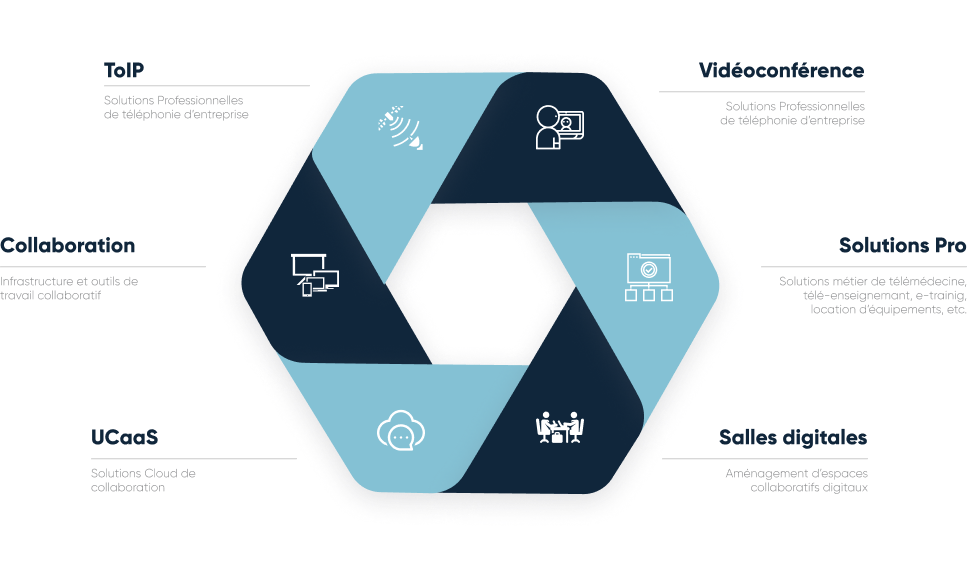

Nos expertises

Nous disposons d’une offre capable d’aligner les performances de votre SI à vos exigences métier, vous permettant ainsi de fournir vos produits et services à vos clients internes et externes avec une qualité de service accrue, dans des délais réduits (Time To Market). Notre offre va de pair avec notre mission d’amélioration des performances IT et comporte des solutions et services novateurs pour les infrastructures (réseaux, datacenter, cloud) ,les utilisateurs, la sécurisation et la supervision des actifs de l’entreprise.

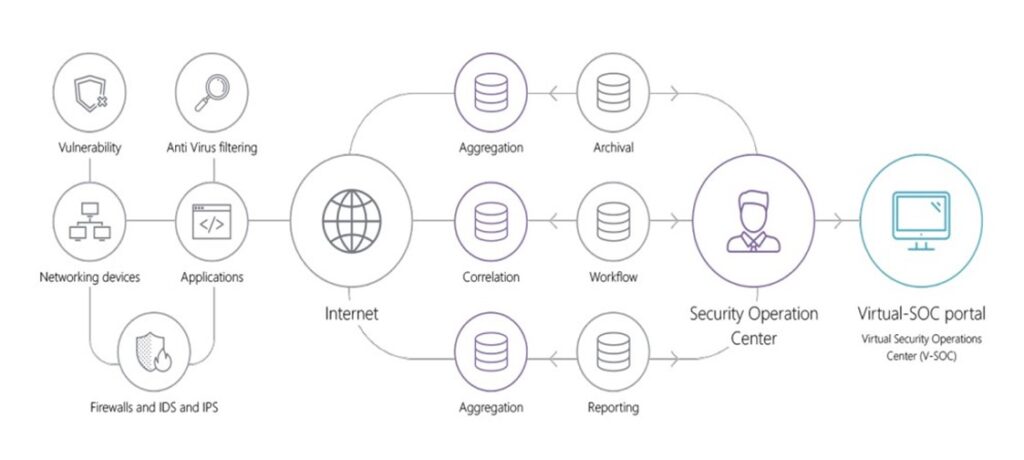

Nous proposons une approche cohérente de la gestion des menaces avec des solutions novatrices pour sécuriser les infrastructures et les données des entreprises.